نظرًا لأن الذكاء الاصطناعي يتم الإشادة به باعتباره المنقذ القادم للإنسانية ، فإن القوات الشريرة ترى أنها فرصة رئيسية للابتزاز بدلاً من الابتكار الحقيقي.

ما يحدث الآن في عالم الجريمة الإلكترونية ليس مجرد تطور في أدوات الاحتيال ، ولكن قفزة هائلة بقيادة “المتسلل ذي الذكاء” – مهاجم غير مرئي يستخدم تقنيات AI المتقدمة لخلق حقيقة خاطئة تبدو حقيقية ، حتى في مكالمات الفيديو.

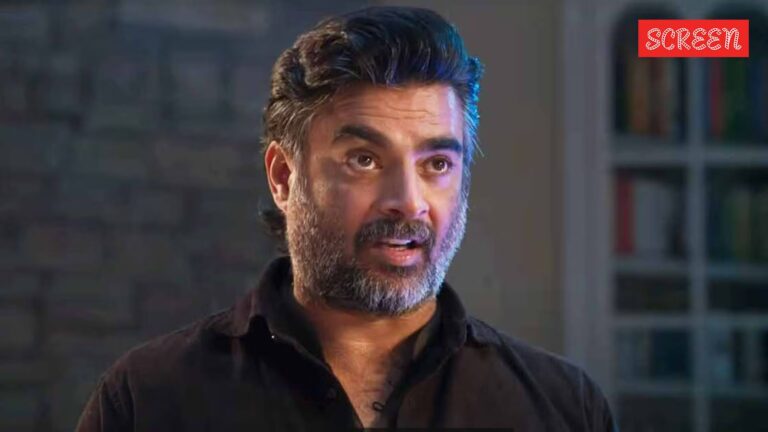

وفقًا لخبير الأمن السيبراني خالد جمال الدين ، فإن أبرز الأداة لهذا النوع الجديد من المهاجمين هي خوارزميات “Deepfake” ، والتي تمكنهم من محاكاة صوت مديرك أو صوت قريب لإقناعك بنقل الأموال أو الكشف عن معلومات حساسة.

كل هذا يحدث لأنهم يخدعونك في التفكير يتحدث مع شخص تعرفه.

الخطر لا يقتصر على الخداع البصري. يتم إصابة بعض الأجهزة دون معرفة أصحابها وتجنّبها في شبكات “BOTNET” ، وتستخدم للهجمات على المؤسسات أو حتى في تعدين العملة المشفرة.

ما هو أسوأ من ذلك ، يمكن لهذا البرنامج الضار أن يغير سلوكه تلقائيًا للتهرب من أنظمة الحماية.

لم تعد الهجمات الإلكترونية تعتمد فقط على رسائل البريد الإلكتروني عبر البريد العشوائي أو محاولات القرصنة البدائية.

في عصر الذكاء الاصطناعي ، دخلنا عصر المتسلل الذكي – قادر على تقليد البشر ، والتلاعب بالصوت والفيديو ، وتنفيذ عمليات احتيال متطورة يصعب اكتشافها.

ولكن ما هو بالضبط المتسلل الذكي ، وكيف يمكننا تجنب تهديداتهم؟

ما هو “المتسلل”؟

“المتسللون” هو سلالة جديدة من المهاجمين السيبرانيين.

وفقًا للخبير التقني خالد جمال الدين ، في حديثه إلى الماسري اليوم ، فإن هذه الخصوم يستفيدون من الذكاء الاصطناعي (AI) والتقنيات المتقدمة مثل التعلم العميق والتعلم الآلي لتنفيذ الهجمات الإلكترونية المتطورة التي تتحدى طرق الكشف التقليدية.

الخصائص الرئيسية:

- أسياد تقليد الإنسان: يمكنهم محاكاة الأصوات أو الصور أو التواصل المكتوب بشكل مقنع لانتحال شخصية معروفة للضحية (مثل المدير أو أحد أفراد الأسرة).

- توقيت الهجوم الاستراتيجي: يقومون بتحليل السلوك عبر الإنترنت لتحديد اللحظة المثلى لإقناع الضحايا بالنقر فوق روابط ضارة أو الكشف عن المعلومات الحساسة.

- رسائل واقعية أصلية: إن اتصالاتهم خالية من الأخطاء اللغوية أو العلامات المليئة ، المصممة بدقة لتظهر كما لو كانت من مصدر موثوق.

- تهرب من الأنظمة أمام الأفراد: يستخدمون برامج قادرة على تغيير سلوكها ديناميكيًا لتجاوز الكشف عن طريق برامج الأمان.

- تجنيد الأجهزة سرية: يمكنهم السيطرة على جهاز كمبيوتر الضحية ، وتحويله إلى مكون من شبكة تستخدم لتنظيم الهجمات أو التعدين غير المشروع للعملة المشفرة.

لماذا هو أكثر خطورة؟

هذا التهديد الجديد أكثر خطورة لأنه لا يعتمد على فرصة عشوائية ؛ بدلاً من ذلك ، فإنه يعزز البيانات والتحليل والخداع المتطور.

إنه يتلاعب بالضحايا للمشاركة عن طيب خاطر في الاحتيال من خلال الخداع الذكي الدقيق.

من الخداع إلى السيطرة

يوضح Gamal الدين: “لقد دخلنا في عصر الهجمات الإلكترونية التي تحركها AI. يمكن للمتسللين الآن استخدام خوارزميات متقدمة لتحليل سلوك المستخدم عبر الإنترنت ، وتحديد نقاط الضعف الفردية ، وتحديد اللحظة المثلى للإضراب.

ويشير إلى أن هذا البرنامج يمكنه أيضًا محاكاة أنماط الكتابة والأصوات والصور بدقة عالية ، ضحايا شائدين في المصائد التي يصعب اكتشافها.

والأمر الأكثر إثارة للقلق ، يحذر الخبير من أن العديد من المستخدمين يتحولون عن غير قصد من الضحايا إلى أدوات المتسللين.

تصبح أجهزتهم مصابة بالبرامج الضارة التي تنشطها في شبكات روبوت شاسعة ، والتي يتم استخدامها بعد ذلك لإطلاق هجمات على المنظمات أو العملات المشفرة من الألغام دون معرفة أو إذن أصحاب الأجهزة.

هذا البرنامج الضار قادر الآن على تغيير سلوكه بشكل مستقل للتهرب من الكشف ، مما يجعل من الصعب على نحو متزايد اكتشاف وتصدي.

جيل جديد من الجريمة الإلكترونية

يعكس التحول في طبيعة الهجمات ما هو مصطلح المتخصصين “الذكاء الهجومي” ، حيث أصبحت الأدوات الجنائية قادرة على التعلم والتكيف ، وحتى نائمة داخل الأنظمة لأسابيع قبل شن هجوم محسوب.

لم تعد هذه الهجمات المتطورة تستهدف الأفراد فقط ولكن أيضًا البنوك ومؤسسات الرعاية الصحية والمنظمات الإعلامية وحتى البنية التحتية الرقمية الوطنية.

نصائح لحماية نفسك قبل فوات الأوان

على الرغم من هذه النظرة القاتمة ، يؤكد Gamal الدين على أن الدفاع لا يزال ممكنًا ، شريطة أن يتم إعادة تقييم الأساليب الأمنية التقليدية لصالح الوعي الرقمي اليقظة والتقنيات الدفاعية المتقدمة.

قدم مجموعة من التوصيات لمواجهة هذه الموجة الجديدة من التهديدات:

- تحديثات مستمرة: لا تؤجل أبدًا تحديث نظام التشغيل أو التطبيقات ؛ كل التصحيح المتأخر هو باب مفتوح للمتسللين.

- التحقق المزدوج: لا تتخذ القرارات القائمة فقط على الرسائل أو المكالمات ، وخاصة فيما يتعلق بالمسائل المالية. اتصل دائمًا بالمصدر مباشرة لتأكيد الطلب.

- مصادقة ثنائية العوامل (2FA): لا يزال هذا الإعداد أحد أكثر الضمانات فعالية ضد اختطاف الحساب.

- برنامج الأمان الذكي: الأدوات التقليدية لم تعد كافية. ابحث عن حلول مكافحة الفيروسات التي تتضمن أيضًا الذكاء الاصطناعي.

- حماية البيانات الشخصية: تجنب مشاركة الصور أو المعلومات الحساسة على المنصات غير المحددة ، حيث يمكن استخدامها لاحقًا لإنشاء محتوى DeepFake.

- التدريب والوعي: سواء في العمل أو في المنزل ، فإن الوعي الفردي بمثابة خط الدفاع الأساسي ضد “المتسلل”.

المعركة ليست مجرد تكنولوجية

خلص الخبير المصري إلى التأكيد على أنه في هذه الحقبة ، لم تعد المعركة مجرد برنامج دفاعي مقابل الهجوم ؛ إنها الآن معركة بين الوعي والخداع ، وبين الاحتراف والتهور الرقمي.

â € “الذكاء الصاعدي ليس شرًا بطبيعته ؛ إنها مجرد أداة. يمكن استخدامها لارتكاب جرائم ، تمامًا كما يمكن توظيفها لاكتشافها ووقفها. أولئك الذين يدركون طبيعة هذا التهديد ، وبناء أنظمة مرنة ومحدثة ، وتدريب أفرادهم على التفكير النقدي الرقمي سيكونون الأكثر أمانًا في هذا العالم الذي يتحول ، كما أشار.